¿Qué es un firewall?

Los cortafuegos de red populares son la principal defensa perimetral para muchas organizaciones. Los cortafuegos basados en la red se han vuelto casi omnipresentes en todas las empresas de los EE.UU. Por su defensa comprobada contra una gama cada vez mayor de amenazas.

Un estudio reciente realizado por la firma de pruebas de redes NSS Labs encontró que hasta el 80% de las grandes empresas de EE. UU. Ejecuta un firewall de última generación. La firma de investigación IDC estima que el firewall y el mercado de gestión de amenazas unificado relacionado fue una industria de $ 7.6 mil millones en 2015 y se espera que alcance los $ 12.7 mil millones para 2020.

¿Qué es un firewall?

Los cortafuegos actúan como una herramienta de defensa perimetral que monitoriza el tráfico y lo permite o lo bloquea. Con el paso de los años, la funcionalidad de los cortafuegos ha aumentado, y ahora la mayoría de los cortafuegos no solo pueden bloquear un conjunto de amenazas conocidas y hacer cumplir las políticas de listas de control de acceso avanzado, sino que también pueden inspeccionar profundamente paquetes individuales de tráfico y probar paquetes para determinar si son seguros. La mayoría de los cortafuegos se implementan como hardware de red que procesa tráfico y software que permite a los usuarios finales configurar y administrar el sistema. Cada vez más, las versiones de firewalls solo de software se implementan en entornos altamente virtualizados para aplicar políticas en redes segmentadas o en la nube pública de IaaS.

Tipos de cortafuegos

Los avances en la tecnología de firewall han creado nuevas opciones de implementación de firewall en la última década, por lo que ahora hay un puñado de opciones para los usuarios finales que buscan implementar un firewall. Éstas incluyen:

Cortafuegos de estado: examinan el tráfico en un contexto más holístico, teniendo en cuenta el estado operativo y las características de la conexión de red para proporcionar un firewall más holístico. El mantenimiento de este estado permite que el firewall permita que cierto tráfico acceda a ciertos usuarios mientras bloquea en el mismo tráfico a otros usuarios, por ejemplo.

Cortafuegos de última generación: a lo largo de los años, los cortafuegos han agregado innumerables características nuevas, incluida la inspección profunda de paquetes, la detección y prevención de intrusiones y la inspección del tráfico cifrado. Los cortafuegos de nueva generación (NGFW) se refieren a firewalls que han integrado muchas de estas funciones avanzadas en el firewall.

Firewalls basados en proxy: estos firewalls actúan como una puerta de enlace entre los usuarios finales que solicitan datos y la fuente de esos datos. Todo el tráfico se filtra a través de este proxy antes de pasar al usuario final. Esto protege al cliente de la exposición a amenazas enmascarando la identidad del solicitante original de la información.

Cortafuegos de aplicaciones web: estos firewalls se sitúan frente a aplicaciones específicas en lugar de sentarse en una entrada o punto de salida de una red más amplia. Mientras que los firewalls basados en proxy suelen considerarse protectores de los clientes del usuario final, generalmente se piensa que los WAF protegen los servidores de aplicaciones.

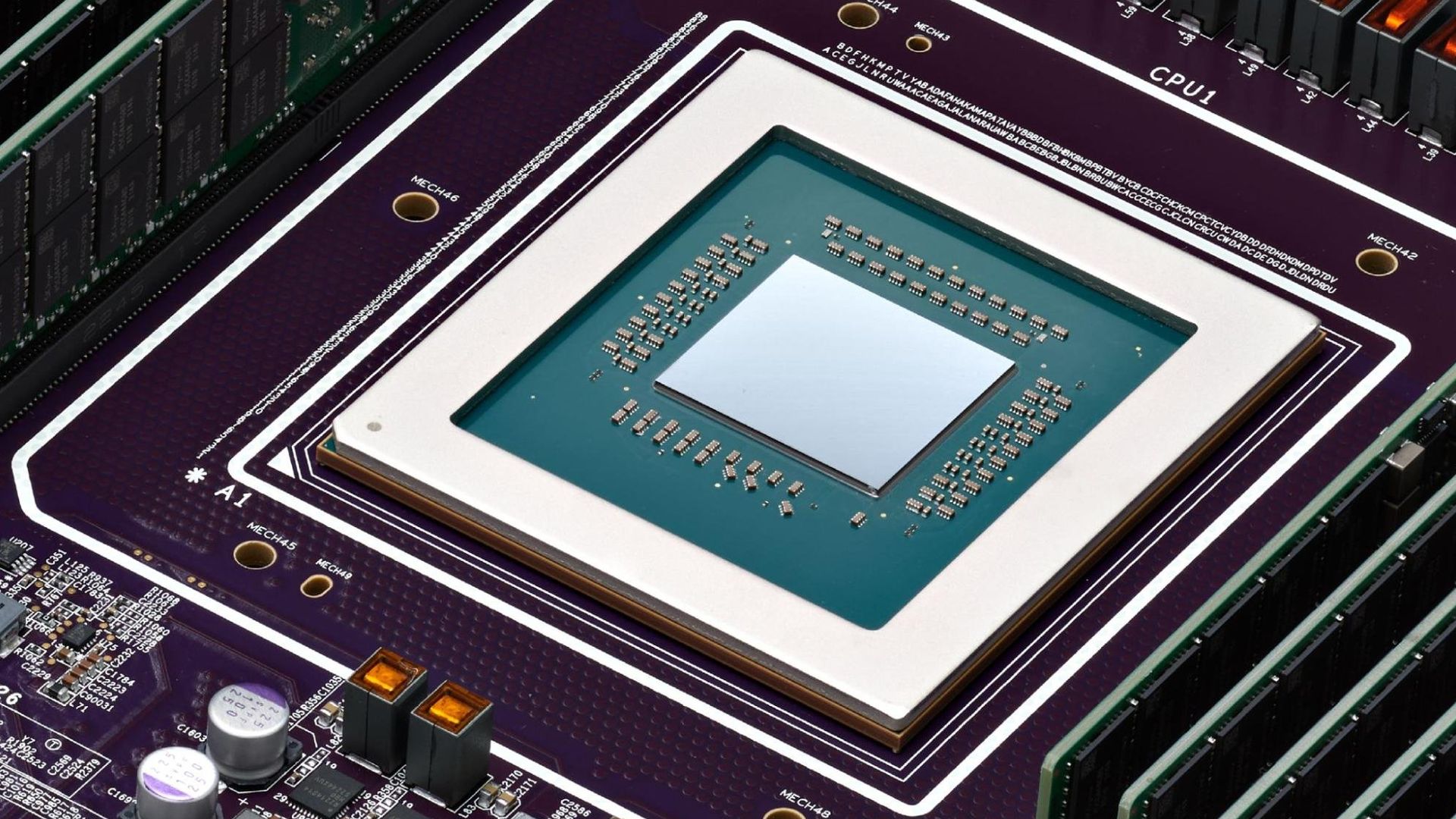

Hardware de firewall

El hardware de los cortafuegos suele ser un servidor sencillo que puede actuar como un enrutador para filtrar el tráfico y ejecutar el software de los cortafuegos. Estos dispositivos se colocan en el borde de una red corporativa, entre un enrutador y el punto de conexión del proveedor de servicios de Internet. Una empresa típica puede implementar decenas de cortafuegos físicos en todo el centro de datos. Los usuarios deben determinar qué capacidad de procesamiento necesitan el firewall para admitir en función del tamaño de la base de usuarios y la velocidad de la conexión a Internet.

Software de firewall

Normalmente, los usuarios finales implementan varios puntos finales de hardware de firewall y un sistema de software de firewall central para administrar la implementación. Este sistema central es donde se configuran las políticas y características, donde se puede realizar el análisis y se pueden responder las amenazas.

Dentro de un firewall de nueva generación

Los cortafuegos modernos son una colección de características. Éstas incluyen:

- Inspección declarativa: esta es la funcionalidad básica del firewall en la que el dispositivo bloquea el tráfico no deseado conocido.

-Anti-virus: esta funcionalidad que busca virus conocidos y vulnerabilidades en el tráfico de la red es ayudada por el firewall que recibe actualizaciones sobre las últimas amenazas y se actualiza constantemente para protegerse de ellas.

-Sistemas de prevención de intrusiones (IPS): esta clase de productos de seguridad puede implementarse como un producto independiente, pero la funcionalidad de IPS se está integrando cada vez más en NGFW. Mientras que las tecnologías básicas de cortafuegos identifican y bloquean ciertos tipos de tráfico de red, IPS utiliza medidas de seguridad más granulares como el rastreo de firmas y la detección de anomalías para evitar que las amenazas indeseadas entren en las redes corporativas. Los sistemas IPS han reemplazado a la versión anterior de esta tecnología, Sistemas de detección de intrusiones (IDS), que se centraban más en identificar amenazas en lugar de contenerlas.

-Deep Inspección de paquetes (DPI): el DPI puede ser parte o usarse junto con un IPS, pero sin embargo se convierte en una característica importante de los NGFW debido a la capacidad de proporcionar un análisis granular del tráfico, especialmente los encabezados de los paquetes de tráfico y los datos de tráfico. El DPI también se puede usar para monitorizar el tráfico saliente para garantizar que la información sensible no salga de las redes corporativas, una tecnología conocida como Prevención de pérdida de datos (DLP).

- Inspección de SSL: la inspección de capa de sockets seguros (SSL) es la idea de inspeccionar el tráfico cifrado prueba de amenazas A medida que se encripta más y más tráfico, la inspección SSL se está convirtiendo en un componente importante de la tecnología DPI que se está implementando en los NGFW. La inspección SSL actúa como un búfer que descifra el tráfico antes de que se entregue al destino final para probarlo.

-Sandboxing: esta es una de las características más nuevas que se incluyen en NGFW y se refiere a la capacidad de un firewall para tomar cierto tráfico o código desconocido y ejecutarlo en un entorno de prueba para determinar si es nefasto.