Seguridad sin fronteras

Dados los probados beneficios que para el negocio supone hacer la información accesible desde cualquier punto y en cualquier momento, las compañías tienden a implementar aplicaciones cada vez más distribuidas. Pero este nuevo escenario tiene sus riesgos. En caso de no estar suficientemente protegida, la empresa, ya no solamente puede ver interrumpida la entrada de ingresos durante un período de tiempo, sino que se enfrenta al peligro de perder la confianza de clientes y socios, e, incluso, infringir involuntariamente la legalidad. Una entidad financiera, por ejemplo, no podría permitirse que sus clientes vieran defraudada su confianza en ella porque se hubiera producido un acceso inadecuado a una cuenta corriente, con consecuencias o sin ellas, o, simplemente, por una caída repetida del servicio. También resultaría inadmisible para una entidad educativa que datos confidenciales de alumnos o profesores aparezcan inesperadamente accesibles a cualquier visitante Web como resultado de la actuación de algún hacker. Peor incluso sería el caso de que los datos clínicos de un individuo fueran accesibles a personal no autorizado, o que, por una caída del sistema, un cirujano obligado a operar con urgencia haya de hacerlo sin poder consultar datos críticos sobre el paciente, como radiografías, ecografías, información sobre alergias, etc.

Pero, al tiempo que aumenta la necesidad de una seguridad rigurosa, crecen también las amenazas que, además, exhiben una naturaleza cada vez más rápidamente cambiante, complicando enormemente el desarrollo de soluciones de protección realmente eficaces. Una combinación peligrosa, a la que, añadiendo complejidad, se suman las implicaciones que sobre el nivel de protección de la red tiene la inevitable introducción en las empresas de comunicaciones sobre redes inalámbricas o de voz sobre IP, que requieren ambas un tratamiento específico.

Todos estos factores han creado un caldo de cultivo en el que empiezan a gestarse sustanciales giros en los enfoques para la protección de la información y de los recursos TI dentro de las organizaciones. Estos cambios se materializan ya en tendencias bien definidas, y que no buscan otra cosa que preparar las redes para afrontar con el menor riesgo posible las inevitables –y, por otra, parte, deseables- transformaciones en los procesos de negocio que se avecinan. Porque, si algo es cierto es que, mediante el desarrollo de una arquitectura de seguridad adecuada y basada en niveles, cualquier organización puede beneficiarse de las ventajas de disfrutar de un entorno TIC integrado con socios y clientes sin renunciar por ello al control de la seguridad de sus recursos.

Entre las tendencias que prometen alcanzar este objetivo algunas merecen especial mención por su trascendencia, como la sustitución del tradicional enfoque reactivo frente a las agresiones por una actitud preventiva asentada sobre el análisis de los riesgos y la anticipación a los ataques que pretenden explotar las vulnerabilidades existentes. También es destacable el creciente reconocimiento por parte de los administradores de seguridad empresariales de la inevitable porosidad del perímetro de sus redes; una frontera que en la empresa abierta a Internet de hoy en día, se ha hecho no sólo difuso, sino constantemente cambiante, creando un entorno en el que la protección perimetral se ha convertido en algo necesario pero claramente insuficiente. Y, por último, tiende a generalizarse la opinión sobre la necesidad de desarrollar arquitecturas de seguridad holísticas, multinivel e integradas en un marco global mediante las adecuadas políticas de seguridad corporativas y plataformas de gestión. Todo ello englobado en un entorno de gestión de información de seguridad (SIM) que penetrará toda la red, y por tanto, ésta misma se convierte así en integradora de las diversas tecnologías de protección. A un nivel superior, el sistema de inteligencia de seguridad empresarial deberá determinar cuáles son los criterios de seguridad apropiados para el negocio en concreto de que se trate, contemplando la posibilidad de segmentar la red diferenciando zonas de mayor o menor seguridad según recursos y usuarios.

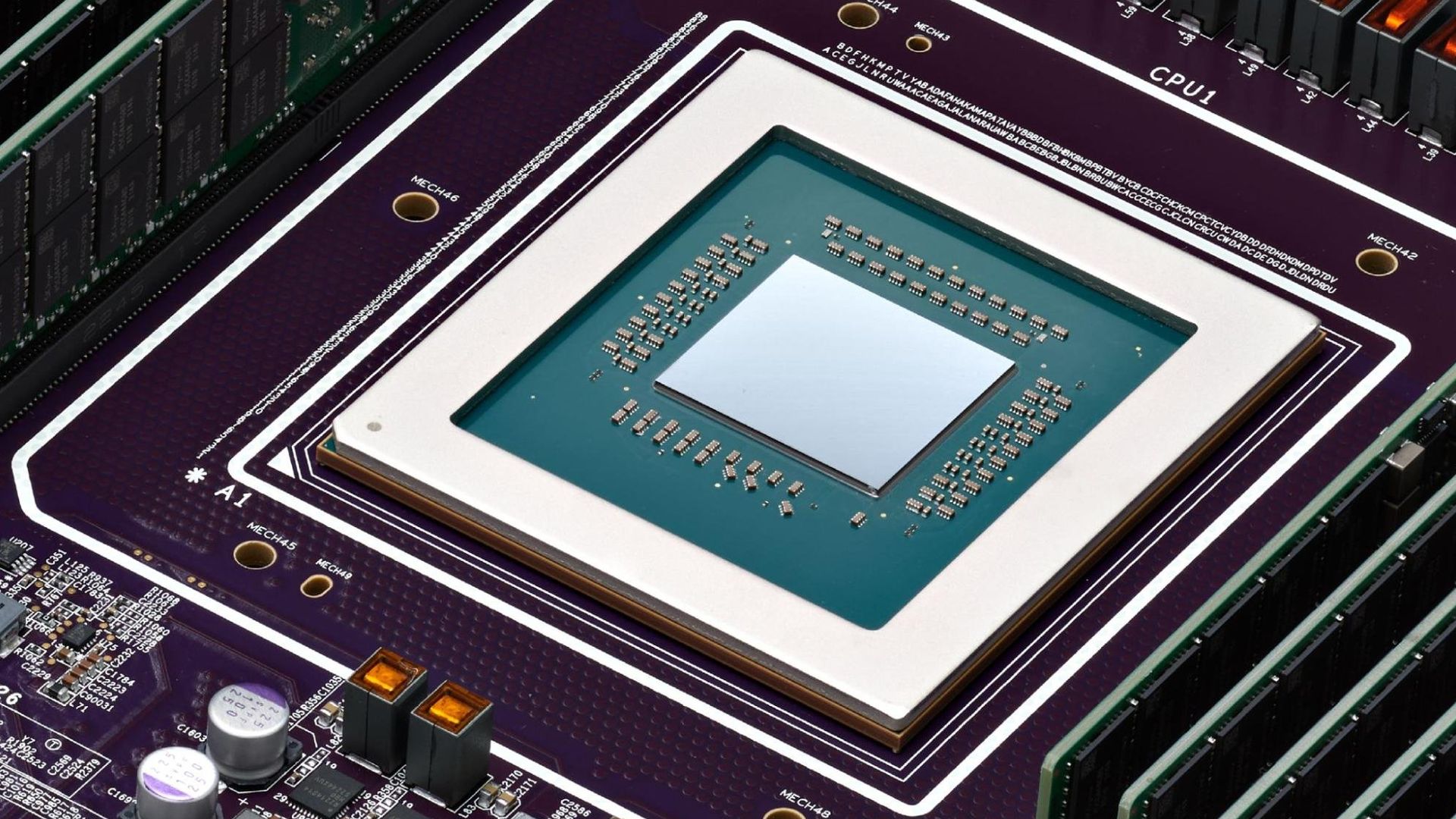

En síntesis, lo primero que el responsable TIC deberá hacer es dejar de ver la seguridad como una funcionalidad añadida, materializada en soluciones independientes y en productos muy concretos, y desplegada “por si acaso”. En los próximos años tendrá que elegir la mejor manera de desplegar una seguridad que habrá de penetrar todos los recursos TI a múltiples niveles, sin olvidar que, además, necesitará una plataforma capaz de manejar y correlacionar la marea de datos que generarán todas esas herramientas de seguridad. Por ambiciosa que esta idea pudiera parecer hace un par de años, está al alcance de la mano de cualquier administrador de red. Conocida la necesidad, los fabricantes se han puesto manos a la obra rápidamente desarrollando plataformas de consolidación de sistemas y aplicaciones de seguridad que ya están disponibles en el mercado. Con ellas, los responsables TIC empresariales obtienen un sistema hardware capaz de integrar las diversas funcionalidades de seguridad que hasta el momento se implementaban de manera aislada.

Protegidos por la red

Esencial para el nuevo enfoque multinivel y holístico de la seguridad es también la tendencia seguida por los suministradores de networking de integrar funcionalidades de seguridad en los elementos de red, como routers y conmutadores, creando así un nuevo estrato de protección. En el entorno actual, con perímetros difusos, porosos y cambiantes, y en el que las amenazas han dejado de verse limitadas a orígenes externos, la seguridad debe penetrar todos los niveles de la red, creando una arquitectura lógica basada en círculos concéntricos en los que el núcleo, la parte más securizada y protegida por todas las demás capas, sean los recursos más críticos para cada negocio. Estos sistemas están ya en muchos casos capacitados para identificar y prevenir las amenazas de seguridad, y, al menos, disminuir su impacto sobre los recursos.

Así, routers y conmutadores deben colaborar en la reacción ante indicios de peligro de manera automatizada basándose en políticas corporativas; por ejemplo, encaminando las posibles amenazas para un entorno concreto a segmentos de red seguros, como zonas de cuarentena. En ellas se procederá a la aplicación de nuevos niveles de autenticación o a la actualización automática de parches y firmas antivirus, etc.

Esta forma de entender la seguridad en red cataliza la aplicación de políticas de seguridad diferenciadas por recursos y usuarios e integradas en políticas de gestión de red más amplias. Interesantes posibilidades se abren al gestor TIC; por ejemplo, podría ordenar el filtrado de determinados tráficos, o hacer el seguimiento de eventos como paquetes SYN que inunden un servidor en un determinado momento (síntoma de un posible ataque DoS) o el del número de conexiones que están siendo iniciadas desde un nodo de la red (indicio de que un gusano puede estarse propagando). Pero, sobre todo, una aproximaci&